DB暗号化アプリケーション atbasH®(アトバッシュ)・Dear-Box®(ディアーボックス)

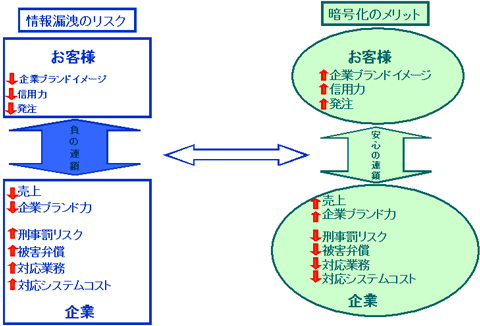

漏洩してはならないデータベース内の個人情報等のテキストデータを暗号化します。

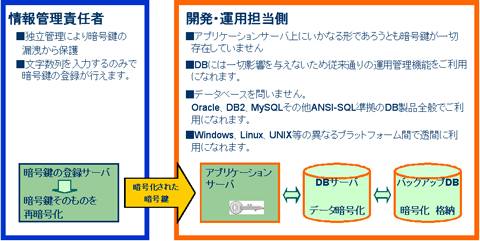

暗号鍵はお客様の情報管理責任者だけが知っていればOK、システム管理者による漏洩の原因を無くします。

万が一、データベースのダンプやバックアップファイルを盗難されても安全です。

・個人情報(テキスト)データを暗号処理します。

・暗号の鍵そのものをアプリケーション開発者に開示することなく、アプリケーション開発が行えます。

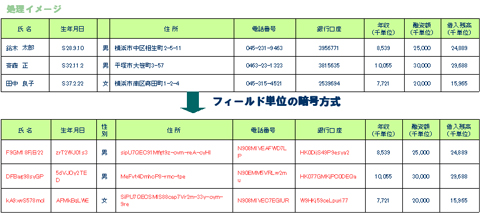

・フィールド単位で暗号化

・フィールド毎に暗号鍵や暗号方式を選択できます。

・データベースに依存しません。

・DB製品の機能で検索・ソート・インデックス処理を実行

・複雑な暗号鍵の管理を管理ツールで簡単にサポート

・DB製品の機能に影響を与えません。

・高速処理

・商標登録 第 4873183号 atbasH®(アトバッシュ)

・商標登録 第 5050621号 Dear-Box®(ディアーボックス)

・PCT出願 暗号化処理、暗号方法及びプログラム

一括停止処理/決済代行処理サーバ装置及びプログラム

鍵管理装置及び当該装置を用いた情報伝達システム

・アプリケーションサーバー上にいかなる形であろうとも暗号鍵が一切存在しません。

・圧倒的な高速処理

例えば1000万件のデータを検索する場合、他社の製品はすべからく1000万件のデータを複合化して検索文字と比

較しなければなりませんが、atbasH®は検索文字を1回だけ暗号化するだけでよいのです。仮に、暗号処理1回分の

時間が1mm秒だとすれば、 atbasH®と他社の性能比は単純に1:10000000、 時間に換算して1mm秒:2.7時間と膨

大な差になります。

・既存のシステム環境に対して一切影響を与えない。

DB製品にプラグインするものやDBドライバーに暗号処理を実装するものは、 少なからずDBシステムの環境に影響を

及ぼします。しかし、 atbasH®は検索や書込みに使用する文字列を単に暗号化しているに過ぎないので、一切影響

を及ぼしません。

最近「SQLインジェクション」という手法で顧客情報が流出するケースが目立って増えています。

「SQLインジェクション」とは、WebサービスのリクエストのパラメータにSQL文を与えてSQLデータベースを不正に操作

する攻撃、のこと。

例えば、ユーザのWebサイトのログイン処理では、

Stringid=request.getParameter("id"); //フォームからIDを受け取る

String password=request.getParameter("password"); //フォームからパスワードを受け取る

Statement stmt=connection.createStatement();

ResultSet rs=stmt.executeQuery("select * from USER where ID='"+id+"' and PASSWORD='"+password+"'");

と、このようなプログラム処理をした場合、パスワードの入力欄に、yamakawa'or'A'='A'と入力されると、データベース

に投げられるSQLは

select * from USER where ID='arai' and PASSWORD='yamakawa' or'A'='A'となり、パスワードが一致しなくても、

ログインできてしまいます。

atbasH®の場合は、引数を暗号化してから、DBに渡すので、

yamakawa' or 'A'='Aの部分は暗号化され、DBに投げられるSQLは

select * from USER where ID='aria' and PASSWORD='●△×&●△×&●△×&●△×&'となり、ログイン出来

ません。

もちろん、このことを防ぐようにプログラミングする手段はありますが、絶対とはいえません。

atbasH®以外のDB暗号化アプリケーション(ドライバレベルで暗号化するものや、DBのプラグインソフトのタイプ)で

は、常にこのような攻撃にさらされることを考慮に入れ、アプリケーション構築をしなくてはならないのです。

atbasH®とDear-Box®の違いは暗号鍵の管理方法にあります。

atbasH®は暗号鍵のみを管理するのに対し、Dear-Box®は暗号鍵とDBの両方を管理します。

*製品の仕様ならびに価格等のお問合せはこちらからお願い致します。

Email:sec-info@e-icon.co.jp

TEL:045-548-8581

- Copyright © 2015 ICON,Int. All Rights Reserved.